В ночь на 20 августа 2025 года Китай неожиданно заблокировал весь интернет-трафик, проходящий через порт 443 — основном канале для защищённого HTTPS-соединения. Отключение длилось 74 минуты — с 00:34 до 01:48 по пекинскому времени — и вызвало резонанс среди исследователей кибербезопасности, несмотря на то, что большинство пользователей в стране в это время спали.

Что особенно интересно — другие порты, такие как 80 (HTTP), 22 (SSH) и даже 8443 (альтернативный HTTPS), оставались доступными. Это вызвало предположения, что инцидент не был обычным сбоем, а мог быть тестом нового компонента “Великого Китайского фаервола” (GFW).

Как именно происходила блокировка?

Исследователи сообщили, что доступ к HTTPS-сайтам был заблокирован путём внедрения «поддельных» пакетов TCP RST+ACK, которые разрывали соединение. В результате большинство зарубежных сайтов стали недоступны. Была также нарушена работа сервисов компаний, полагающихся на зарубежные серверы, включая Apple и Tesla.

Подобные сбои происходили ранее — GFW известен своей сложной структурой и периодическими “сбоями”. Однако в этот раз не было замечено ни одного значимого политического или социального события, которое могло бы стать причиной для массовой блокировки.

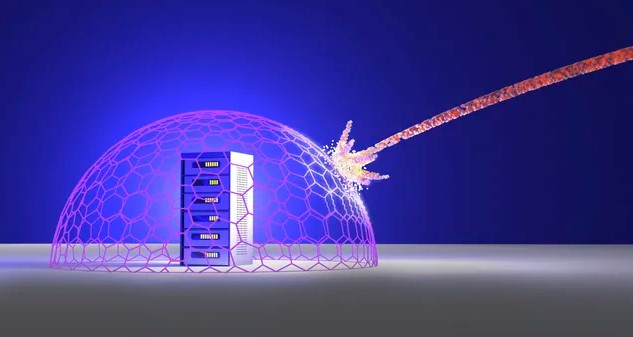

Некоторые эксперты полагают, что это был тест способности точечно блокировать HTTPS, не затрагивая весь трафик. Такой подход позволяет сохранять интернет-доступ внутри страны, но при этом эффективно изолировать пользователей от зарубежных ресурсов.

Дополнительный интерес вызывает и совпадение со значительным снижением интернет-трафика в Пакистане несколькими часами ранее. Китай уже связывали с передачей технологий интернет-цензуры Пакистану, что может указывать на координацию или совместное тестирование.

Источник: TechRadar